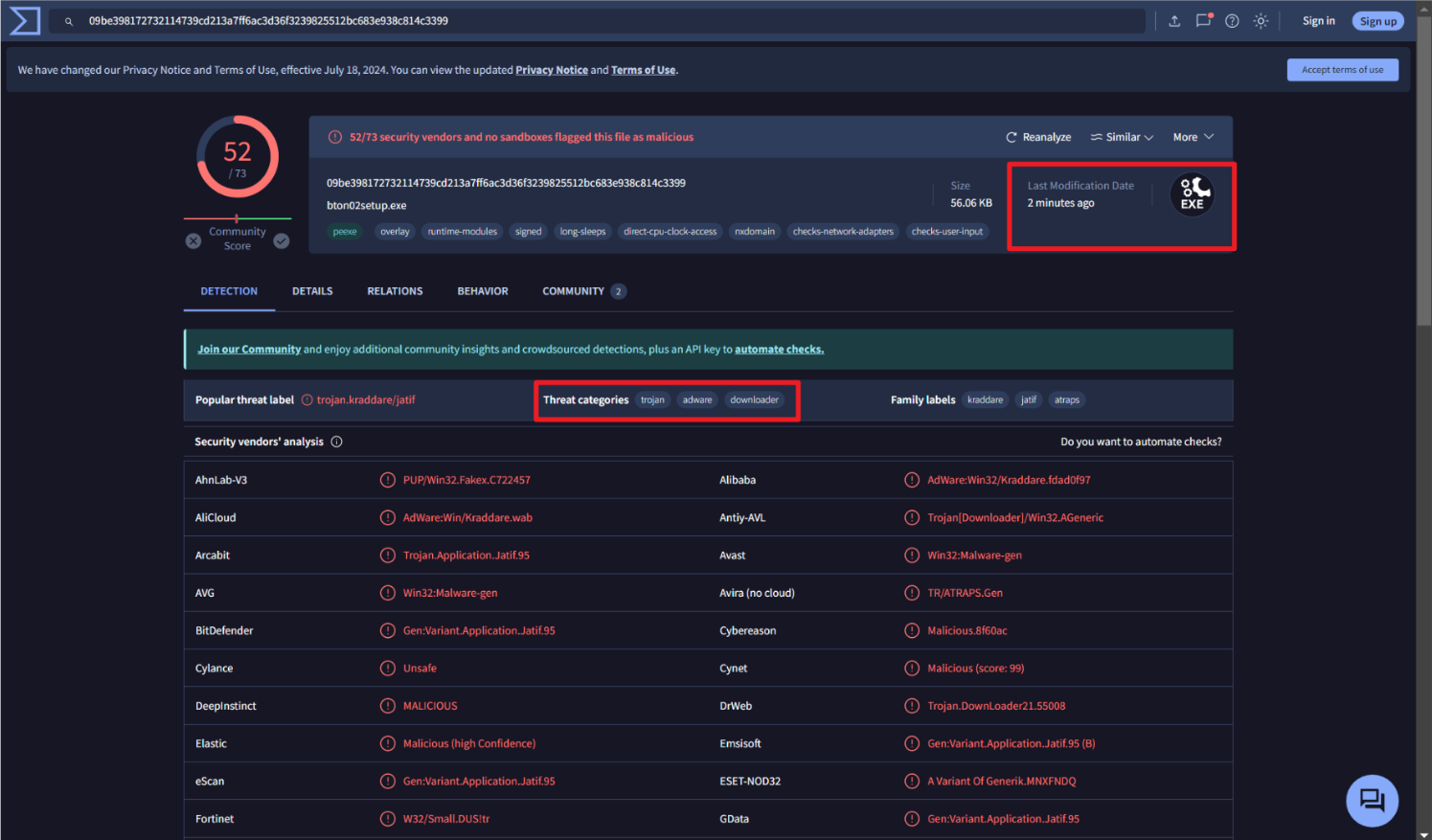

악성코드 분석 연습을 위해 악성코드 샘플(네트워크 행위X)를 제공받아 분석을 진행하였다. 기초분석, 정적분석, 동적분석순서로 악성코드 분석을 진행하였으며, 악성코드 분석 보고서 작성도 진행하였다.Word를 기반으로 보고서 작성하는 것은 처음이라서, 쉽진 않았지만 Word로 작성하는 연습을 통해서 해당 도구에 익숙해지는 연습을 해야겠다는 생각이 들었다. Dgrep.exe 악성코드는 네트워크 행위를 하지 않아서, 악성코드 동적 분석을 깊게 할 수 없고 탐지패턴을 만들 수는 없었다. 하지만, 정적분석 공부를 할 때 많은 도움이 됐던 샘플이다. 결론적으로 해당 실습을 통해서 악성코드 분석 도구 사용해서 분석을 하는 사용법들을 배울수 있었고, 악성코드 분석 보고서를 작성해 보면서 보고서 작성 능력도 기를 수 있었다.