취약한 웹사이트인 DVWA에서 파일업로드 취약점과 CAPTCHA 취약점을 활용한 모의해킹 시나리오를 작성해보겠습니다.

개요

목표: 관리자 계정 탈취를 위한 패스워드 변경

시나리오

- 공격자는 파일 업로드 취약점을 이용하여 웹셸, CAPTCHA를 우회하는 패스워드 변경 페이로드, 세션을 탈취하는 php파일 업로드합니다.

- 관리자에게 악성 이메일을 전송하여 Reflected XSS 공격 수행합니다.

- 악성 스크립트를 실행하여 관리자 패스워드 변경 및 로그아웃 유도합니다.

관리자에게 악성 이메일을 보내, 악성링크 접속을 유도하는 메일을 전송합니다.

(참고) 실제 익명의 이메일로 아래와 같은 형식의 이메일로 보내면, 스팸으로 막힙니다.

실제 사용자가 해당 악성링크를 클릭하게되면

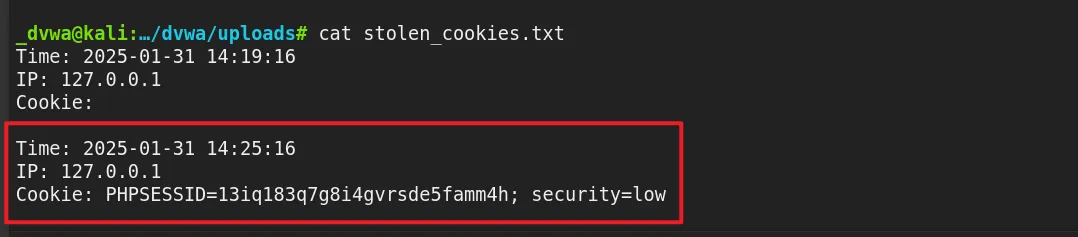

먼저 관리자의 세션을 하이재킹하는 프로그램이 동작하고,

이후에 CAPTCHA를 우회하고 패스워드를 변경하는 페이로드가 동작합니다.

공격자는 웹셸을 통해, 세션이 탈취되었음을 확인할수 있도록 작성하였습니다.

피해자가 추가적인 패스워드 변경을 할수 없도록 로그아웃을 페이지로 리다이렉션 시킵니다.

패스워드가 변경되어 기존 패스워드로는 로그인이 되지 않는것을 볼수있습니다.

728x90