728x90

오늘날 사이버 공격은 점점 더 지능적이고 지속적으로 변화하고 있습니다. 이러한 위협에 효과적으로 대응하기 위해, 전 세계 보안 전문가들은 MITRE가 개발한 사이버 보안 프레임워크를 표준처럼 활용하고 있습니다.

MITRE의 프레임워크는 실제 공격 사례를 기반으로 공격자의 행동을 분석하고, 이를 방어 전략과 연결하여 조직의 보안 수준을 한 단계 끌어올리는 강력한 도구입니다. 이 글에서는 MITRE의 ATT&CK®, Engage, D3FEND 프레임워크에 대해 자세히 알아보겠습니다.

용어정리

우선 MITRE 프레임워크를 이해하기 위해서 APT, TTPs라는 용어에 대해서 정리해보겠습니다.

APT (Advanced Persistent Threat)

APT는 '지능형 지속 위협(Advanced Persistent Threat)'의 약자입니다. 특정 조직이나 국가를 목표로 장기간에 걸쳐 지속적으로 공격을 수행하는 공격 그룹(해커 집단, 국가 지원 그룹 등)을 의미합니다.

-

지능형 (Advanced): 이 단어 때문에 항상 제로데이(Zero-day) 취약점 같은 최첨단 기술만 사용한다고 오해하기 쉽습니다. 하지만 실제로는 비교적 흔하고 잘 알려진 기술을 조합하여 사용하는 경우가 많습니다.

-

지속적 (Persistent): APT의 핵심적인 특징입니다. 한번 목표 시스템에 침투하면 들키지 않고 오랫동안 잠복하며, 지속적으로 정보를 빼내거나 시스템을 감시하는 등 원래의 목표를 달성하려고 시도합니다.

TTPs (Tactics, Techniques, and Procedures)

'전술, 기술, 절차(Tactics, Techniques, and Procedures)'의 약자로, 공격자가 어떤 의도를 가지고(전술), 어떤 방식으로(기술), 구체적으로 어떻게 공격을 수행하는지(절차)를 나타내는 분석 프레임워크입니다. 쉽게 말해 해킹 공격의 방법론이라고 할 수 있습니다.

-

전술 (Tactic): 공격자의 궁극적인 목표 또는 의도입니다.

-

기술 (Technique): 전술적 목표를 달성하기 위한 구체적인 활동 방식입니다.

-

절차 (Procedure): 기술을 실행하는 세부적인 과정, 순서, 도구 등입니다.

TTPs 예시를 들어 정리해보겠습니다.

-

전술 (Tactic): 은행의 돈을 훔친다. (최종 목표)

-

기술 (Technique): 금고를 연다. (목표 달성 방법)

-

절차 (Procedure): 다이너마이트를 사용해 금고문을 폭파한다. (방법을 실행하는 구체적인 행동)

1. MITRE ATT&CK®

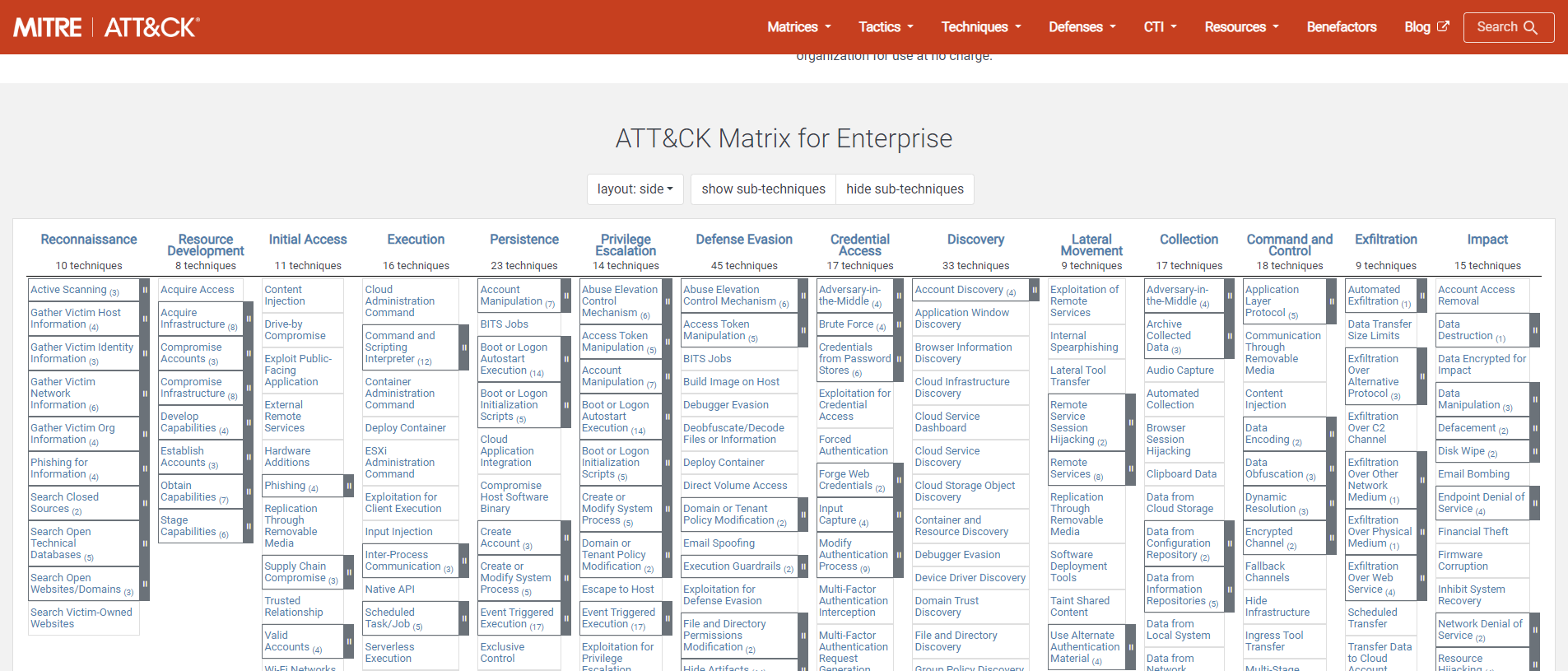

MITRE ATT&CK®(Adversarial Tactics, Techniques, and Common Knowledge) 프레임워크는 실제 공격 사례를 바탕으로 사이버 공격자들이 사용하는 전술, 기술, 절차(TTPs)를 체계적으로 정리한 공개형 글로벌 지식 베이스입니다. 방어자가 아닌 공격자의 관점에서 그들의 행동을 분석하고 이해하는 데 초점을 맞춥니다.

프레임워크의 핵심은 공격자의 행동을 TTPs와 유사한 구조로 분석하는 데 있습니다.

1. 전술 (Tactics): "왜"

-

공격자가 특정 행동을 수행하는 이유 또는 목표를 나타냅니다. 이는 공격의 큰 그림에 해당하며, '초기 침투(Initial Access)', '실행(Execution)', '권한 상승(Privilege Escalation)', '데이터 유출(Exfiltration)' 등과 같은 공격 단계별 목표를 의미합니다.

2. 기술 (Techniques): "어떻게"

-

전술적 목표를 달성하기 위해 공격자가 사용하는 구체적인 방법을 의미합니다. 예를 들어, '초기 침투'라는 전술을 달성하기 위해 '피싱(Phishing)'이라는 기술을 사용할 수 있습니다.

3. 하위 기술 (Sub-techniques): "더 상세하게 어떻게"

-

하나의 기술을 더욱 세분화하여 더 구체적이거나 낮은 수준의 공격 행동을 설명합니다. 예를 들어, '피싱' 기술의 하위 기술로는 '악성 첨부파일(Malicious Attachment)'이나 '악성 링크(Malicious Link)'가 있을 수 있습니다. 이는 분석과 대응을 더욱 정밀하게 만들어 줍니다.

4. 절차 (Procedures): "실제 사용 사례"

-

특정 공격 그룹이 실제로 특정 기술이나 하위 기술을 구현하고 사용한 구체적인 방식을 의미합니다. 예를 들어, 'APT28 그룹이 스피어피싱 이메일에 악성 매크로가 포함된 문서를 첨부하여 유포했다'는 것은 하나의 절차가 됩니다.

(참고) 기술 도메인 (Technology Domains)

ATT&CK®는 공격이 발생하는 기술적 환경, 즉 생태계에 따라 프레임워크를 여러 도메인으로 구분합니다. 현재 주요 도메인은 다음과 같습니다.

-

엔터프라이즈 (Enterprise): 전통적인 기업 네트워크 및 클라우드 기술 환경을 포함합니다. 대부분의 기업 보안팀이 가장 중점적으로 다루는 영역입니다.

-

모바일 (Mobile): 스마트폰, 태블릿 등 모바일 통신 기기를 대상으로 하는 공격을 다룹니다.

-

산업 제어 시스템 (ICS): 발전소, 공장 등 사회 기반 시설에서 사용되는 산업 제어 시스템에 대한 공격을 다룹니다.

(참고) 플랫폼 (Platforms)

각 기술 도메인 내에는 공격 기술이 적용될 수 있는 특정 운영 체제(OS)나 애플리케이션을 의미하는 플랫폼이 존재합니다. 예를 들어, 엔터프라이즈 도메인 내에는 Windows, macOS, Linux, AWS, Google Cloud 등 다양한 플랫폼이 포함될 수 있습니다. 하나의 공격 기술(예: '프로세스 인젝션')이 여러 플랫폼(예: Windows, Linux)에 적용될 수 있습니다.

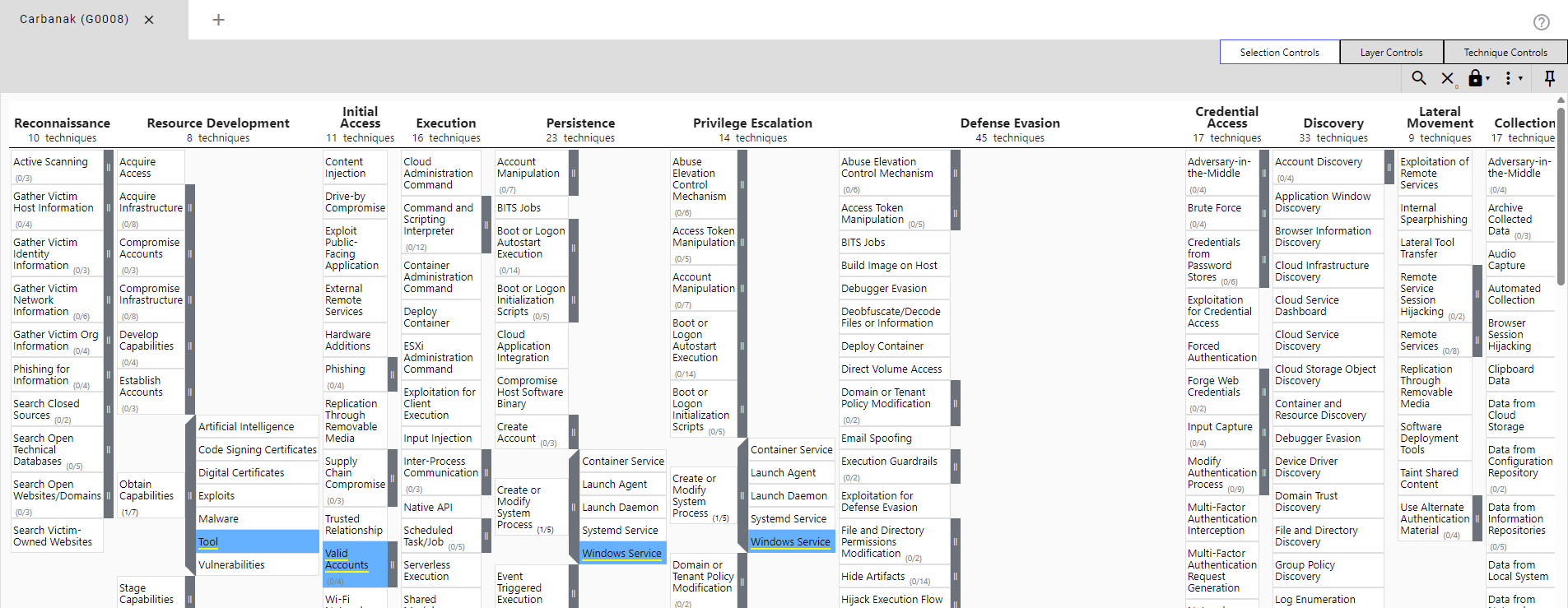

(참고) MITRE ATT&CK® Navigator

복잡한 ATT&CK 매트릭스를 효율적으로 활용할 수 있게 해주는 강력한 보조 도구로 특정 공격 그룹이 사용하는 기술을 색상으로 표시하여 확인이 가능합니다. (오른쪽 상단에 메뉴를 통해 설정이 가능합니다.)

참고자료

2. MITRE Engage

ATT&CK이 공격자의 관점이었다면, MITRE Engage는 방어자의 관점에서 "어떻게 공격자와 능동적으로 교전할 것인가?"에 대한 해답을 제시하는 프레임워크입니다. 단순히 방어벽을 세우고 기다리는 것이 아닌, 공격자를 속이거나 방해하는 적극적인 방어 전략을 다룹니다.

예를들어 공격자를 속이기 위해 일부러 가짜 시스템(허니팟), 가짜 계정 정보, 허위 데이터 등을 네트워크에 배치하는 전략을 세울수있습니다.

MITRE Engage은 '적극적인 교전 접근법(Adversary Engagement Approach)'으로 정의되며, 다음과 같은 두 가지 핵심적인 실행 방법을 통해 구현됩니다.

1. 사이버 거부 (Cyber Denial)

공격자가 사용하려는 특정 도구나 기술, 경로를 원천적으로 차단하여 작전 수행 능력을 방해하는 것입니다. 예를 들어, 특정 악성코드가 사용하는 C&C 서버의 IP 주소를 미리 파악하고 차단하는 행위가 여기에 해당합니다.

2. 사이버 기만 (Cyber Deception)

의도적으로 조작된 가짜 시스템(허니팟), 가짜 계정 정보 등을 네트워크에 배치하여 공격자를 속이고 잘못된 길로 이끄는 것입니다. 방어자는 공격자가 미끼를 무는 동안 안전하게 그들의 TTPs를 파악하고 실제 자산을 보호할 수 있습니다.

참고자료

- https://engage.mitre.org/matrix/

- https://engage.mitre.org/starter-kit/

- https://engage.mitre.org/wp-content/uploads/2022/04/EngageHandbook-v1.0.pdf

3. MITRE D3FEND

MITRE D3FEND는 ATT&CK의 공격 기술에 대응하는 방어 기술들을 체계적으로 정리한 지식 그래프입니다. "이러한 공격(ATT&CK)을 막으려면 어떤 방어 기술(D3FEND)을 사용해야 하는가?"에 대한 명확한 해답을 제공합니다.

(참고) 해당 프레임워크는 NSA에 지원을 받고있습니다.

가장 큰 특징은 ATT&CK 프레임워크와 긴밀하게 매핑(Mapping)되어 있다는 점입니다. 이를 통해 보안 전문가는 특정 공격 기술에 대해 어떤 방어 기술이 효과적인지를 한눈에 파악하고, 방어 전략의 공백을 체계적으로 메울 수 있습니다.

지식그래프로 구조를 파악할수 있습니다.

참고자료

4. ATT&CK® Emulation Plans

CTID(Center of Threat-Informed Defense)는 MITRE가 여러 글로벌 기업과 협력하여 설립한 연구 조직입니다. 이들의 목표는 실제 사이버 위협과 공격자의 TTPs(전술, 기술, 절차)를 연구하고 그 결과를 공유하여 전 세계의 사이버 방어 수준을 높이는 것입니다.

이러한 연구의 결과물 중 하나가 ATT&CK® Emulation Plans입니다.

CTID (Center of Threat-Informed Defense)

-

목표: 실제 위협 정보를 기반으로 한 사이버 방어(Threat-Informed Defense) 연구 및 발전

-

활동: 공격자들의 행동 방식에 대한 연구 결과를 오픈소스, 방법론, 프레임워크 형태로 공개

-

참여 기관: Microsoft, Verizon, Splunk 등 다수의 글로벌 기업 및 보안 업체

ATT&CK® Emulation Plans

-

정의: 특정 공격 그룹(예: APT3, APT29)의 공격 방식을 그대로 모방(emulation)해볼 수 있도록 만든 단계별 가이드입니다.

-

제공: CTID의 연구 결과물로, Adversary Emulation Library를 통해 무료로 공개됩니다.

-

목적: 레드팀(공격팀)이나 블루팀(방어팀)이 이 가이드를 따라 실제 공격처럼 테스트해 봄으로써, "만약 APT29 그룹이 우리를 공격한다면 얼마나 잘 막을 수 있을까?"와 같은 질문에 대한 답을 얻고 방어 체계를 점검 및 강화하는 데 사용됩니다.