모의해킹 정의와 PTES기반 수행 절차

모의해킹이란

모의해킹(Penetration Testing)이란, 사전에 정의된 범위와 조건 하에 시스템, 네트워크, 애플리케이션 등의 보안 취약점을 식별하고, 이를 기반으로 적절한 대응방안을 수립하는 보안 활동입니다.

해외에서는 '침투 테스트'를 의미하는 Pentest라는 용어가 일반적으로 사용됩니다.

모의해킹 대상

국내에서는 주로 웹 애플리케이션과 모바일 애플리케이션을 대상으로 한 모의해킹이 일반적입니다. 하지만 그 외에도 다양한 IT 자산이 모의해킹 대상이 될 수 있습니다

- 네트워크 장비: VPN, IDS/IPS, Firewall, WAF, Router, Switch 등

- 시스템: Windows, Linux, IoT 기기, 데이터베이스(DBMS) 등

- 클라우드 인프라: AWS, Azure, GCP 등에서 IAM, S3, EC2 등의 구성 점검

- 무선 네트워크: Wi-Fi, Bluetooth 기반의 무선 통신 환경

- 소스코드: 개발 중인 애플리케이션의 코드 보안성 분석

왜 모의해킹을 해야 하는가

1. 법적 의무사항 준수

모의해킹은 단순한 보안 강화 차원을 넘어, 관련 법령 및 규정에 따라 필수적으로 수행되어야 하는 활동입니다.

- 정보보호 관리체계(ISMS-P): 주요 기업과 기관에 의무화

- 전자금융감독규정 제15조: 전자금융사업자는 시스템 보안을 위해 정기적인 보안 점검(모의해킹 포함)을 수행해야 함

→ 법적 요구사항을 이행하지 않을 경우, 과태료 부과 및 인증 취소와 같은 행정처분이 따를 수 있습니다.

2. 사전 예방을 통한 피해 최소화

모의해킹을 통해 해킹 사고 발생 이전에 취약점을 식별하고 보완할 수 있습니다. 이를 통해 다음과 같은 피해를 예방할 수 있습니다:

- 기업 이미지 훼손

- 사용자 신뢰 상실 및 고객 이탈

- 막대한 금전적 손실 및 과징금 부과

실제 사례

한 국내 기업은 개인정보 유출 사고로 인해, 영업이익(93억 원)의 절반에 해당하는 약 44억 원의 과태료 처분을 받았습니다.

→ 이는 보안 사고 한 건이 기업의 재무 건전성과 평판에 큰 타격을 줄 수 있다는 현실을 보여줍니다.

3. 내부 보안 인식 제고 및 보안 문화 확산

모의해킹은 조직 내 임직원들에게 보안에 대한 경각심을 심어주는 효과가 있습니다.

- 실제 해킹과 유사한 시뮬레이션을 통해 보안 교육 및 대응 훈련도 병행 가능

- 사이버 공격 대응 체계 점검 및 보안 인프라 개선 유도

대표적인 모의해킹 프레임워크

- PTES (Penetration Testing Execution Standard): 모의해킹 수행 절차에 대한 표준 프레임워크

- NIST SP 800-115: 미국 국립표준기술연구소에서 제시한 기술 취약점 평가 가이드라인

- OSSTMM (Open Source Security Testing Methodology Manual): 개방형 보안 테스트 방법론

모의해킹 수행절차(PTES기반)

모의해킹은 반드시 정해진 절차에 따라 체계적으로 수행되어야 합니다.

절차를 따르지 않으면 중요한 요소를 놓치게 되고, 이는 보고서의 품질 저하 및 실제 존재하는 취약점을 조치하지 못하는 결과로 이어질 수 있습니다.

아래는 국제 표준 모의해킹 프레임워크인 PTES(Penetration Testing Execution Standard)를 기반으로 정리한 수행 절차입니다.

1단계. 사전 협의 단계 (Pre-engagement Interactions)

모의해킹의 범위(Scope), 대상 시스템, 기간, 수행 방법론 등을 고객사와 명확히 조율하고, 이를 수행계획서(기술 범위, 일정, 역할과 책임 포함)에 작성합니다.

주요 활동

- 대상 도메인, IP, 시스템, 서브도메인 목록 확인

- 인력 투입 계획 수립 (예: 0.5 MM = 2명 × 2주)

- 테스트 조건 협의 (예: 무중단 테스트 여부, 내부 접근 허용 여부 등)

(참고) test.com 도메인을 대상으로 2주간 웹 모의해킹을 계획했으나, 실제로는 서브도메인이 10개 이상 존재하여 추가 인력이 필요한 상황이 발생할 수 있으므로, 사전 협의가 매우 중요합니다.

2단계. 정보 수집 단계 (Intelligence Gathering)

공격 대상에 대한 최대한 많은 정보를 수집하여 위협을 식별할 기반 마련합니다.

정보수집 유형

- 대외적으로 노출되어 있는 정보: OSINT(Open Source Intelligence) 도구인 WHOIS, Shodan, 검색엔진 등을 활용

- 서비스에 접근하여 얻을 수 있는 정보: Nmap 등 도구 활용, 열려 있는 포트와 서비스 파악

3단계. 위협 모델링 (Threat Modeling)

정보수집단계에서 수집된 정보 중에서 실제 위협이 될만한 요소를 분류하는 단계

분석 기준

- 공개된 취약한 서비스 존재 여부

- 노출된 내부 경로, 파일, 버전 정보

- 인증 우회 가능성, 입력값 미검증 등

4단계. 취약점 분석 (Vulnerability Analysis)

실제 시스템에 존재하는 보안 취약점을 식별 및 확인하는 단계

주요 기법:

- 수동 분석 + 자동 도구 병행 (Burp Suite, Nessus 등)

- OWASP Top 10 기반의 웹 취약점 점검

- 인증 우회, XSS, SQLi, File Inclusion 등 확인

5단계. 침투 (Exploitation)

발견된 취약점을 활용해 시스템 접근 권한을 획득하는 단계

예시:

- 인증 우회 후 관리자 권한 획득

- 취약한 파일 업로드를 통한 웹쉘 실행

- RCE(Remote Code Execution) 시도

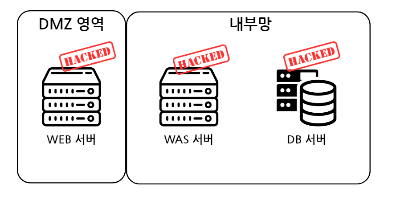

6단계. 내부 침투 (Post-Exploitation)

DMZ 구역을 넘어 내부서버(WAS, DB) 영역까지 침투하는 단계

주요 활동:

- 내부서버(WAS, DB)에 접근

- APT 시나리오 시뮬레이션 (예: 계정 획득 → 권한 상승 → lateral movement)

⚠️ 실무에서는 내부 서버 보호를 위해 이 단계는 제한적으로 수행합니다.

참고자료

- 보안프로젝트 모의해킹 실무과정

- The Penetration Testing Execution Standard(PTES)